在万物互联的时代,嵌入式系统已渗透至工业控制、智能家居、医疗设备、汽车电子等关键领域。其资源受限、部署环境复杂、生命周期长等特性,使其成为网络攻击的新兴目标。《网络与信息安全前沿技术丛书》将“嵌入式软件安全保证技术”作为独立主题,旨在系统性地构建从开发源头到运行维护的全生命周期安全防线,这不仅是技术演进的必然,更是保障国家关键信息基础设施安全的战略需求。

嵌入式软件安全保证技术,是一套贯穿于软件需求、设计、编码、测试、部署与维护各阶段的方法论、工具与实践的集合。其核心目标是在资源(如计算能力、内存、功耗)严格约束的条件下,实现软件的功能安全(Safety)与信息安全(Security)的深度融合与协同保证。

一、 安全始于设计:架构与开发方法论

安全的嵌入式软件绝非事后修补的产物。首要原则是“安全左移”,即在开发的最早期阶段引入安全考量。这包括:

- 威胁建模与安全需求分析:系统性地识别资产、分析威胁(如未经授权的访问、数据篡改、服务拒绝)、评估风险,并据此导出具体、可验证的安全需求。

- 安全架构设计:采用最小权限原则、权限分离、深度防御等理念设计系统架构。例如,利用硬件安全模块(HSM)、可信执行环境(TEE)为敏感数据和代码提供隔离保护;设计安全的启动链与固件更新机制,确保系统完整性。

- 安全开发标准与语言:遵循MISRA C/C++、AUTOSAR等针对安全关键系统的编码规范,规避缓冲区溢出、整数溢出等常见漏洞。对于极高安全要求场景,可考虑使用Rust等内存安全的系统编程语言。

二、 实现层面的核心防御技术

在代码实现阶段,需部署多层次防御技术:

- 内存安全:通过堆栈保护(Stack Canaries)、地址空间布局随机化(ASLR)、数据执行保护(DEP)等技术,缓解内存破坏类攻击。

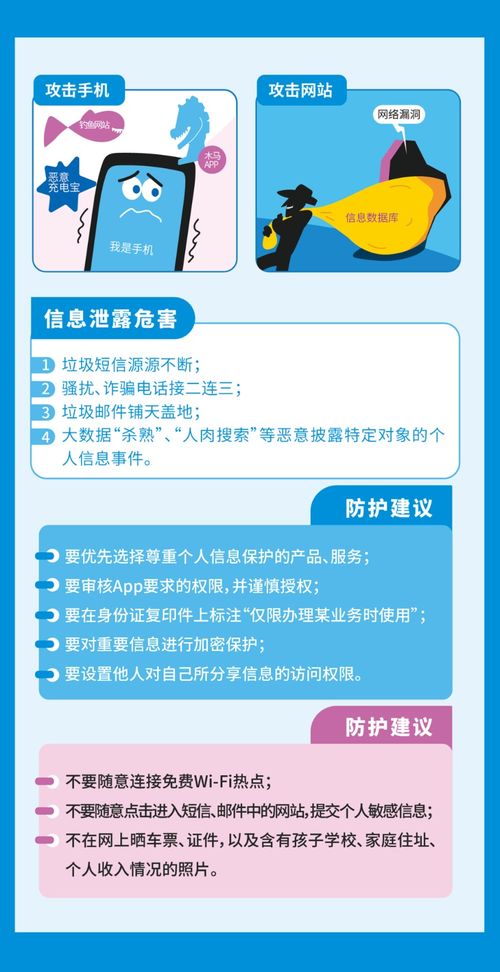

- 输入验证与净化:对所有外部输入(网络数据、传感器读数、用户接口)进行严格的验证、过滤与编码,防止注入攻击。

- 密码学与安全通信:在资源允许的情况下,合理使用轻量级加密算法、安全协议(如DTLS、MQTT over TLS)保护数据的机密性与完整性。密钥的安全存储与管理至关重要。

- 安全更新与恢复:设计可靠、防篡改的空中下载(OTA)更新机制,并具备安全回滚能力,以应对漏洞修复和功能升级。

三、 验证与测试:确保安全韧性

开发完成后的验证是安全保证的关键环节:

- 静态应用安全测试(SAST):在不运行代码的情况下,通过分析源代码或二进制代码,查找潜在的安全漏洞和编码规范违反。

- 动态应用安全测试(DAST)与模糊测试(Fuzzing):向运行中的嵌入式系统或软件接口注入异常、畸形或随机的数据,观察其反应,以发现运行时漏洞和鲁棒性问题。

- 渗透测试与红队演练:模拟真实攻击者的思维和方法,对目标系统进行授权攻击,评估其整体安全防护水平。

- 形式化验证:对于最核心的安全模块,可采用数学方法严格证明其设计符合安全规约,提供最高级别的保证。

四、 网络与信息安全软件开发的融合趋势

嵌入式软件安全保证技术并非孤岛,它正深度融入更广阔的“网络与信息安全软件开发”范式中:

- DevSecOps for Embedded:将安全实践无缝集成到嵌入式软件的敏捷开发与运维流水线中,实现安全能力的自动化、持续化。

- 软件物料清单(SBOM):为嵌入式软件生成详尽的组件清单,便于快速定位漏洞影响范围,实现供应链安全透明化。

- AI与机器学习:利用AI辅助进行漏洞挖掘、异常行为检测(如基于设备行为模型的入侵检测),提升安全运维的智能化水平。

随着《网络与信息安全前沿技术丛书》对“嵌入式软件安全保证技术”的聚焦与梳理,这一领域正从依赖经验的“手工艺”走向系统化、工程化的科学。它要求开发者、安全专家和架构师紧密协作,将安全思维内化于每一个开发决策。唯有如此,我们才能为无处不在的嵌入式系统铸就坚不可摧的安全基石,从容应对数字化未来复杂多变的安全挑战,真正筑牢网络空间的安全防线。